En av, om inte den, mest framträdande motivationsfaktorerna för hotaktörer är pengar. Oavsett om det är botnätsägare som hyr ut sina tjänster för DDoS-attacker, tekniska supportbedragare som kallar folk för att övertyga dem om att det finns problem med deras datorer eller trojanska hästar på försäljningsställen som suger bort kreditkortsnummer, är att tjäna pengar grunden till mycket av den hotrelaterade aktivitet vi ser idag.

Det överlägset mest framträdande hotbilden för att tjäna pengar under 2018 har varit skadlig kryptominering. Det här är ett ämne som Cisco Talos hot intelligence har undersökt under en tid nu. För en angripares sinne är det nästan det perfekta brottet:det gömmer sig bakom kulisserna, det kräver liten eller ingen interaktion från målet och kan vara mycket lukrativt.

Men innan vi går djupare in i hotaspekten, låt oss ta två steg tillbaka och prata om kryptovalutor och kryptominering.

På de lägsta nivåerna är kryptovalutor digitala valutor som inte är associerade med centraliserade banksystem, till exempel de som drivs av olika länder eller ekonomiska zoner runt om i världen. Kryptovalutor steg först till framträdande plats för nästan tio år sedan med Bitcoins tillkomst, även om kryptovalutamarknaden nu kan skryta med tusentals olika digitala valutor.

En funktion som har gjort kryptovalutor så populär är blockchain:den offentliga, digitala redovisningen som används för att validera mynten och transaktionerna. En stor dragning av blockchain-teknik är att den är svår att modifiera eller manipulera, tack vare kryptografi och dess distribuerade karaktär, som hjälper till att säkra transaktioner med kryptovalutor.

Oavsett om det hänvisas till som myntbrytning, brytning av kryptovaluta eller förkortat kryptominering, är detta processen genom vilken nya mynt skapas eller tjänas in. Även om det finns små variationer mellan mynt, är gruvdrift till stor del processen för att validera transaktioner på blockkedjan, där de som utför behandlingen får en avgift för sina ansträngningar. I själva verket kan du tjäna mynt genom att hjälpa till att validera blockkedjan och transaktionsboken som finns däri.

I vissa kryptovalutor, som Bitcoin, kan nya mynt också genereras när ett nytt block av transaktioner läggs till blockkedjan. Detta är i huvudsak ett exempel på hur nya mynt "bryts" samtidigt som transaktioner valideras på blockkedjan.

I själva verket ingenting. Varken kryptovalutor eller kryptominering är i sig skadliga. Det finns gott om välmenande människor där ute idag som använder kryptovalutor och deltar i kryptomineringsaktiviteter. Den enda nyckelaspekten som skiljer din vanliga, vardagliga kryptominering från vad vi anser vara skadlig kryptominering:samtycke.

Det är ofta liten skillnad mellan kryptomineringsprogramvara som en användare installerar på egen hand och kryptomineringsprogramvara installerad av en illvillig aktör. Faktum är att de i många fall är exakt likadana. Skillnaden är att den skadliga kryptomineringsmjukvaran körs utan ägarens vetskap. Och all programvara som körs på en enhet utan ägarens vetskap är anledning till oro.

Innan illvillig kryptominering hade ransomware blivit älsklingen hos skadliga företag som tjänar pengar. Men när användarna blev kloka på teknikerna som används av datorlåsande skadlig programvara, och företagen blev bättre på att förebygga katastrofen som ransomware hotade, började illvilliga aktörer leta någon annanstans.

Skadlig kryptominering hade också några distinkta fördelar jämfört med tidigare system för att tjäna pengar. Med ransomware fanns det aldrig någon garanti för att användaren av enheten skulle betala ut. De kunde ha regelbundna säkerhetskopior redo eller så brydde de sig helt enkelt inte om vad som fanns på den komprometterade enheten. I båda fallen löser en ny bild av enheten problemet.

Ännu mer riskabelt började brottsbekämpande myndigheter över hela världen slå ner på ransomware-angripare. När arresteringar kopplade till ransomware ökade, drogs fler och fler motståndare till den mindre riskabla utsikten att sälja skadlig kryptomineringsprogramvara.

Under de senaste åren och under första halvan av 2018 har värdet på kryptovaluta skjutit i höjden. Som med allt programrelaterat och värdefullt, lägger illvilliga aktörer märke till det, särskilt eftersom det sammanföll med en minskad effektivitet hos ransomware.

Det fanns andra distinkta fördelar som hjälpte skadlig kryptominering att växa. En av de mest tilltalande faktorerna är hur kryptominering hamnar i en gråzon när det gäller hot. Med tanke på hur liten skillnad det är mellan legitim kryptominering och skadlig kryptominering är många användare som faller offer för den senare inte lika oroliga som de skulle vara om de hittade ett annat hot på sina system. Om det helt enkelt är att bryta mynt i bakgrunden och inte gör något i sig skadligt, varför oroa dig? Det finns en uppenbar vädjan till angripare i det här fallet, där de kan skörda fördelarna utan att störa dem de utnyttjar.

Vid djupare reflektion finns det många skäl att vara orolig över skadlig kryptominering.

Som med vilken mjukvara som helst på en dator kräver kryptominering resurser. Och en mjukvara som tar för mycket resurser kan ha en negativ inverkan på systemets övergripande prestanda. Inte bara det, utan användningen av extra resurser kräver extra kraft för att underlätta det. Det kanske inte blir så mycket på ett system, men multiplicerar kostnaden med antalet slutpunkter i en organisation, och du kan se en märkbar ökning av energikostnaderna.

Dessutom kan det finnas konsekvenser för efterlevnad av regler när kryptominerare tjänar intäkter på företagsnätverk. Detta gäller särskilt för dem i finanssektorn, där strikta regler kan gälla för intäkter som genereras med hjälp av företagsresurser, oavsett om de ansvariga är medvetna om praxis eller inte.

Men det kanske mest oroande är att förekomsten av en skadlig kryptominerande infektion, utan att de som driver ett nätverk vet om det, kan peka på säkerhetshål i nätverkskonfigurationen eller övergripande säkerhetspolicyer. Sådana hål skulle lika gärna kunna utnyttjas av angripare för andra medel. I grund och botten, om en kryptominerande infektion hittas i ett nätverk, vad hindrar andra skadliga hot från att utnyttja samma hål för att utföra ytterligare skadlig aktivitet?

Det finns ett antal sätt, men sällan är dessa leveransmetoder nya. Metoderna som används för att leverera skadlig kryptomineringsprogramvara är samma metoder som används för att leverera andra skadliga hot:

Det här är bara några av de vanligaste sätten att skadlig kryptominering kommer till en enhet. Naturligtvis, som med alla hot, om det finns ett sätt att kompromissa med ett system, kommer angripare att prova det.

Som med allt annat hotrelaterat kommer en bra säkerhetsställning långt ifrån att hålla skadlig kryptominering borta.

Sammantaget, om du övar en skiktad strategi för säkerhet, med en effektiv försvarslinje som inkluderar nästa generations brandvägg, slutpunkt, säkerhetsanalys och DNS-lager, har du en bättre chans att upptäcka och förhindra kryptominerande infektioner på ditt nätverk.

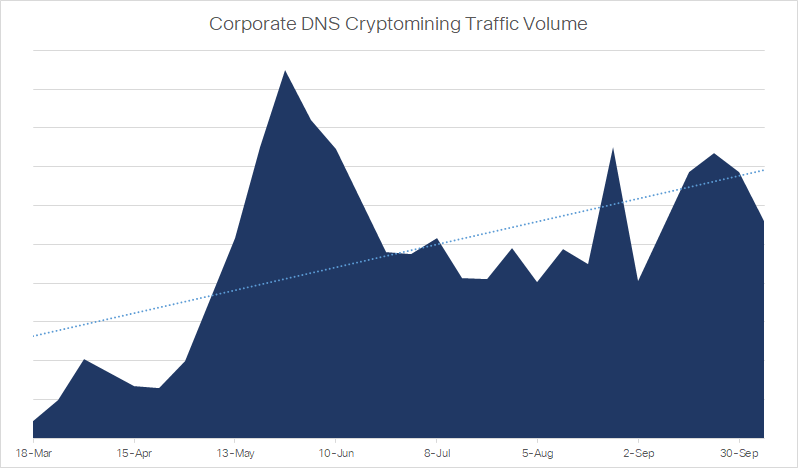

Under sin historia har kryptovalutamarknader visat en ganska betydande volatilitet. De kraftiga ökningarna och plötsliga fallen i kryptovalutans värde är parallella med den skadliga kryptomineringsaktiviteten som vi har sett. Ta till exempel en titt på den totala volymen av kryptomineringsrelaterad trafik som Cisco har sett på DNS-lagret. Även om det har funnits skarpa toppar och dalar, är den övergripande faktorn att kryptomineringen ökar allteftersom tiden går.

Det som är intressant är att värdena på många populära kryptovalutor har sjunkit under samma tidsram och trendat nedåt totalt sett. Ta Monero till exempel, ett populärt mynt som används vid skadlig kryptominering.

Det finns några möjliga orsaker till att dessa trender stämmer. Det kan helt enkelt vara så att illvilliga aktörer fortsätter att driva ut skadlig kryptominering på grund av den enkla implementeringen, den minskade risken om de fångas och om användarna förblir omedvetna eller inte bryr sig om det finns på deras enhet, desto längre tidsperiod kommer kryptomineringsprogramvaran att förmodligen bor på en enhet, vilket tjänar dem mer pengar.

Alternativt är det möjligt att vi ser en övergripande ökning av kryptomineringsaktiviteten specifikt för att värdena på kryptovalutor minskar. För att en illvillig aktör ska kunna upprätthålla intäktsströmmar när värdet av kryptovalutor minskar och deras "avkastning på infektion" sjunker, krävs fler skadliga kryptominerande infektioner.

Pengar är och kommer sannolikt alltid att vara en av de främsta motivationsfaktorerna för illvilliga aktörer i hotbilden. På många sätt kan skadlig kryptominering ses som ett sätt för angripare att tjäna pengar snabbt med lite omkostnader, medan målen är mindre oroliga för konsekvenserna av hotet på deras enheter jämfört med andra. Ändå är de indirekta kostnaderna inget att ignorera, och bör åtgärdas oavsett.

För mer information, läs vårt whitepaper om hur du försvarar ditt nätverk från kryptominering. Om du är redo att ta nästa steg, kolla in funktionerna i vår DNS-säkerhetslösning och begär en 14-dagars gratis provperiod. Och som alltid välkomnar vi dina kommentarer nedan.

Högnivåstrategier för att skydda din rikedom från vargen vid dörren

COVID-19 används i skadliga kampanjer

Hur man säljer Bitcoin:5 sätt att "utlösa dina BTC-innehav

Vad kan du köpa med Bitcoin:En nybörjarguide för att spendera din BTC

Bitcoin accepteras här:Hur kan företag börja arbeta med Bitcoin?

Bitcoinforum:En nybörjarguide om var man kan diskutera BTC

Är Bitcoin lagligt? En uppdatering från 2021 om frågan

3 skyddsåtgärder mot skadliga appar som stjäl bankdata